Wanneer een cyberdreiging in één jaar tijd 35 keer zo groot wordt en in dat tempo blijft doorgroeien in het volgende jaar, moeten bij elke organisatie de nekharen overeind gaan staan. Dit is precies wat er is gebeurd met ransomware. Cybercriminelen hebben het gemunt op organisaties uit iedere bedrijfssector en van iedere grootte.

Ransomware-as-a-Service (RaaS) en andere kit-achtige tools hebben de barriers of entry voor cybercriminelen verlaagd, waardoor zelfs beginnende aanvallers succesvol kunnen zijn tegen verspreide beveiligingsinfrastructuren. Monetaire technologie zoals bitcoin maakt het bovendien vrijwel onmogelijk voor autoriteiten om losgeldbetalingen te volgen. De hoeveelheid losgeld die aan ransomware groepen wordt betaald groeit exponentieel, en de verwachting is dat deze hoeveelheid – in steeds hoger tempo – verder zal groeien. Banken hebben de dreiging inmiddels onderkend en slaan grote hoeveelheden bitcoin in, zodat hun klanten in het geval van een aanval snel kunnen betalen om weer bij hun gehackte gegevens te kunnen.

In deel 2 van deze serie over ransomware gaan we het hebben over hoe ransomware aanvallen werken.

verspreiding van ransomware.

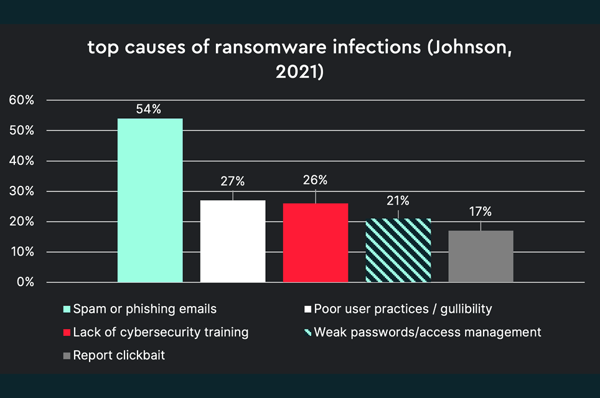

Dus, hoe vindt een ransomware-aanval eigenlijk plaats? Laten we beginnen bij de verspreiding. Alle digitale middelen kunnen worden gebruikt, waaronder e-mail, websitebijlagen, zakelijke applicaties, sociale media en USB-stuurprogramma's. E-mail blijft de nummer één leveringsvector, waarbij cybercriminelen er de voorkeur aan geven om eerst links te gebruiken en bijlagen als tweede.

In het geval van e-mail worden phishing-e-mails verzonden als bezorgingsmeldingen (van bijvoorbeeld pakketjes) of nepverzoeken om software-updates. Zodra een gebruiker op de link of de bijlage klikt, vindt er vaak (maar recent steeds minder) een transparante download van extra kwaadaardige componenten plaats die vervolgens bestanden versleutelen met RSA 2048-bit private-key encryptie, waardoor het bijna onmogelijk is voor de gebruiker om de bestanden te decoderen. In andere gevallen, wordt ransomware embedded als een bestand op een website die, zodra het gedownload en geïnstalleerd is, de aanval activeert.

soorten ransomware.

Ransomware-aanvallen zijn er in verschillende vormen. In het afgelopen jaar hebben we een aanzienlijke evolutie in ransomware-aanvallen gezien. Traditionele ransomware gaat op jacht naar data, die vervolgens vergrendeld wordt tot het losgeld is betaald. Maar zoals we hierboven al zeiden is er dankzij de snelle groei in Internet-of-Things (IoT) apparaten een nieuwe vorm van ransomware ontstaan.

Deze ransomware focust zich niet (alleen) op de data van een organisatie, maar richt zich ook op besturingssystemen (van bijvoorbeeld voertuigen, assemblagelijnen en stroomsystemen) en sluit deze af totdat het losgeld is betaald.

Laten we eens kijken naar enkele van de meest voorkomende soorten ransomware.

kant-en-klare ransomware.

Sommige ransomware bestaat als kant-en-klare software die cybercriminelen kunnen kopen van darknet marktplaatsen en installeren op hun eigen servers. Het hacken en versleutelen van gegevens en systemen wordt rechtstreeks beheerd door de software die op de servers van de cybercrimineel draait. Voorbeelden van kant-en-klare ransomware zijn Stampado en Cerber.

ransomware-as-a-service (RaaS).

CryptoLocker is misschien wel het meest bekende RaaS-model. Nadat de CryptoLocker-servers uit de lucht werden gehaald, kwam CTB-Locker naar voren als de meest voorkomende RaaS-aanvalsmethode. Een andere RaaS die snel groeit is Tox, een kit die cybercriminelen kunnen downloaden. Deze kit produceert een speciaal uitvoerbaar bestand dat kan worden geïnstalleerd of gedistribueerd door de cybercrimineel, waarbij 20% van het bruto losgeld in bitcoin aan Tox wordt betaald.

ransomware partnerprogramma's.

Dit RaaS-model maakt gebruik van affiliate hackers met een bewezen staat van dienst om de malware te verspreiden.

aanvallen op IoT-apparaten.

Ransomware infiltreert In IoT-apparaten die systemen beheren die van cruciaal belang zijn voor een bedrijf. Het sluit die systemen af totdat er losgeld is betaald om ze te ontgrendelen.

Metamorfe code

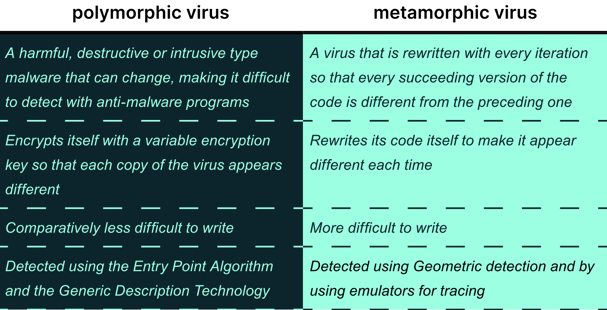

Interessant is dat ransomware, naast polymorfe code, steeds vaker metamorfe code gebruikt om zijn digitale identiteit te veranderen terwijl het op dezelfde manier werkt. Deze snelle groei en constante evolutie maken het nog moeilijker voor organisaties die vertrouwen op traditionele op handtekeningen gebaseerde antivirusoplossingen om bij te blijven met alle ontwikkelingen. Tegen de tijd dat één variant is geïdentificeerd en op de zwarte lijst is gezet, zijn cybercriminelen al overgestapt op een nieuwe variant. De Ryuk- en Sodinokibi-ransomwarefamilies hebben bijvoorbeeld beide bijgedragen aan een verhoging van de losgeldbedragen die aanvallers in Q1 van 2020 eisen.